MikroTik Cloud Core Router an SolNet EXPERT

Inhalt

1. Ziel des Dokuments2. Getestete Modelle

3. Login

4. Firmwareupdate

5. Internetzugang einrichten

6. LAN einrichten

7. DHCP-Server einrichten

8. Firewall einrichten

9. NTP Synchronisierung aktivieren

10. Backup

11. Restore

12. Restore Beispiel-Konfiguration

13. IPv6 Konfiguration

14. Weiterführende Links

1. Ziel des Dokuments

Das vorliegende Dokument hilft zur Grundeinrichtung der WAN-Verbindung für einen SolNet EXPERT Glasfaser Anschluss sowie der Einrichtung von NAT und DHCP-Server auf dem MikroTik CloudCore Router.Die Anleitung bezieht sich auf ein Minimum damit Sie einen funktionierenden Internetanschluss haben.

Es wird davon ausgegangen, dass der Installateur IT-Fachkenntnisse hat und sich um die nötigen Sicherheitseinstellungen kümmert.

SolNet übernimmt keinerlei Haftung für falsch eingestellte Werte, welche die Sicherheit Ihrer Daten beeinträchtigen sowie für Inhalte auf verlinkten Websites.

Es werden nach Möglichkeit Printscreens sowie in

code-Schriftart darunter die dazugehörigen CLI-Befehle aufgelistet.Sie können auch unsere Beispieldatei auf den Router laden (siehe Punkt 11: "Restore Beispiel-Konfiguration")

auf welcher die folgende Konfiguration bereits erstellt ist. In der Konfiguration lautet der Benutzername "admin", kein Passwort.

Setzen Sie danach unbedingt ein Passwort!

2. Getestete Modelle

Getestet wurden folgende Modelle:CCR1009-7G-1C-1S+PC: Datendurchsatz mit iperf3 gemessen: 4Gbit/s (rund 40% CPU-Last) bei 4x 1Gbit/s Stream, Reserve ist somit vorhanden.

CCR1036-8G-2S+: Datendurchsatz mit iperf3 gemessen: 9.3Gbit/s bei 2% CPU-Last.

Diese Anleitung basiert auf dem Modell CCR1009-7G-1C-1S+PC.

Es sollte jedoch kein Problem sein diese Anleitung auf andere Cloud Core Router (CCR) anzuwenden, ggf. müssen Interface-Namen angepasst werden.

3. Login

Der Router hat im Lieferzustand die IP-Adresse 192.168.88.1/24 auf Interface combo1Benutzername: admin, kein Passwort.

Mit dem Browser oder via SSH einloggen und folgende Schritte vornehmen:

Als erstes unbedingt ein Passwort setzen!

-> System -> Users -> admin -> Password

CLI:

/user set numbers=0 password=meinNeuesPasswortNun einen Hostnamen definieren (optional):

System -> Identity

CLI:

/system identity set name=MeinMikroTik4. Firmwareupdate

Falls Sie bereits Internetzugang haben, empfehlen wir vor der weiteren Konfiguration die Firmware aktuell zu halten.Dies können Sie mit den folgenden Schritten manuell machen.

Die aktuelle Stable-Firmware können Sie unter folgendem Link herunterladen:

https://mikrotik.com/download

Achten Sie auf den CPU-Typ, der CCR1009-7G-1C-1S+PC hat z.B. einen TILE-Prozessor.

Das NPK-File können Sie nach "files" hochladen und dann rebooten, der Router installiert die neue Firmware.

Danach muss noch das RouterBOARD updated werden:

System -> RouterBOARD -> Upgrade.

Es gibt nur auf dem CLI eine Rückmeldung, ansonsten danach einfach nochmals System -> Reboot

Die Current-Firmware sollte nun auch auf dem RouterBOARD aktuell sein.

Zukünftig oder wenn der Router bereits eine Internetverbindung hat, kann das Update automatisch über das Web-GUI

unter "System" -> "Packages" -> "Check for Updates" gemacht werden. Wir empfehlen den "stable"-Channel zu verwenden.

5. Internetzugang einrichten

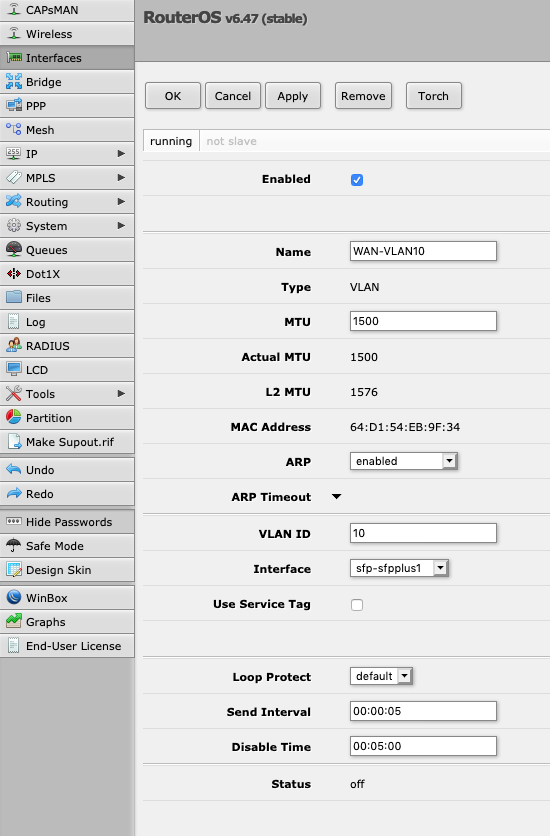

Damit der Internetzugang funktioniert, muss das VLAN10 erstellt werden, auf welchem via DHCP eine IP-Adresse zugewiesen wird:Interfaces -> Add new -> VLAN

- Name: WAN-VLAN10

- VLAN-ID: 10

- Interface: sfp-sfpplus1

CLI:

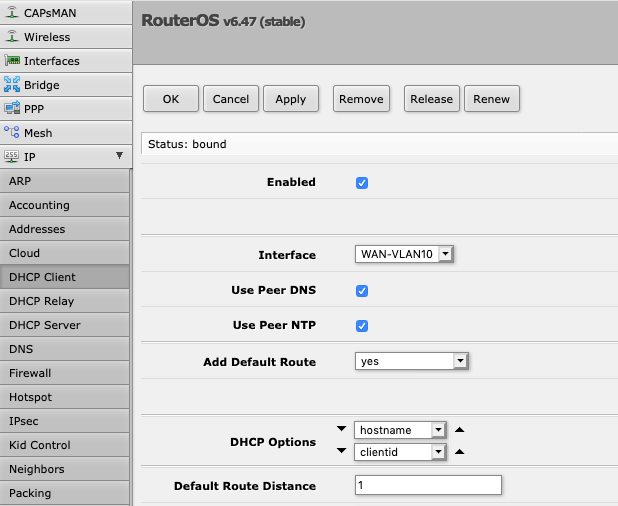

/interface vlan add interface=sfp-sfpplus1 name=WAN-VLAN10 vlan-id=10Danach den DHCP-Client aktivieren:

IP -> DHCP Client -> Add new:

- Interface: WAN-VLAN10

CLI:

/ip dhcp-client add disabled=no interface=WAN-VLAN10Danach sollte der Router IP-Adresse, Gateway, DNS und NTP beziehen.

6. LAN einrichten

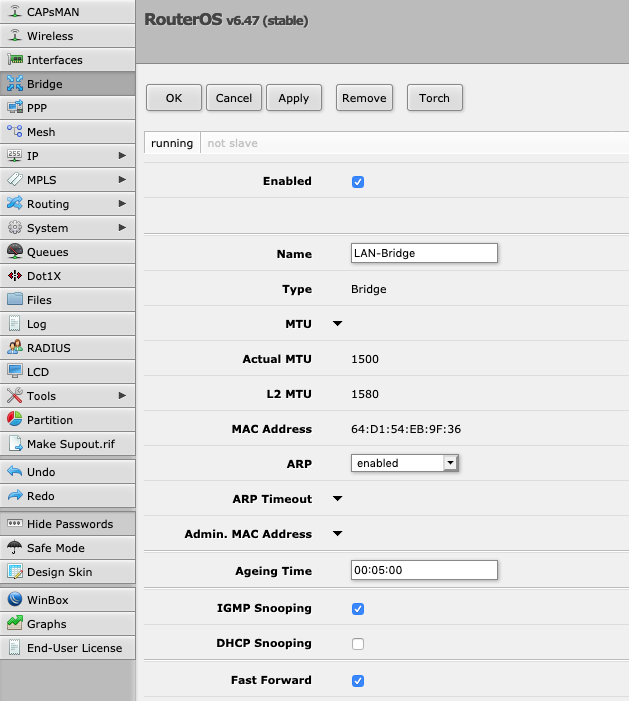

Wir erstellen eine Bridge mit den Interfaces ETH1-7:Bridge -> Add New

- Name: LAN-Bridge

- IGMP Snooping: aktivieren

CLI:

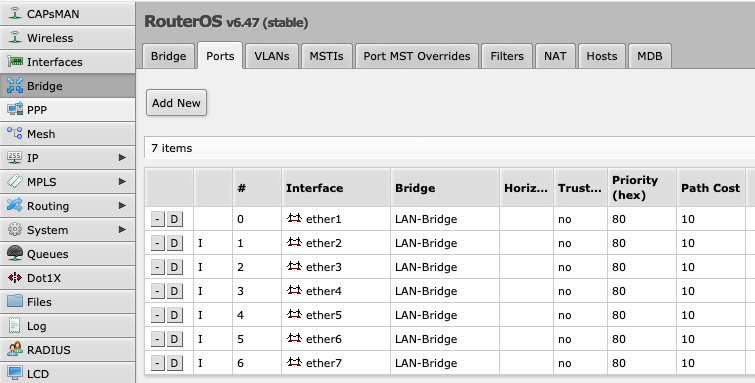

/interface bridge add igmp-snooping=yes name=LAN-BridgeDann die Ports hinzufügen:

Reiter "Ports" -> Add New

- Interface: ether1

- Bridge: LAN-Bridge

Das muss mit jedem Port der Teil der Bridge sein soll, wiederholt werden. In unserem Fall Ports ether1 bis ether7.

CLI:

/interface bridge port

add bridge=LAN-Bridge interface=ether1

add bridge=LAN-Bridge interface=ether2

add bridge=LAN-Bridge interface=ether3

add bridge=LAN-Bridge interface=ether4

add bridge=LAN-Bridge interface=ether5

add bridge=LAN-Bridge interface=ether6

add bridge=LAN-Bridge interface=ether7Jetzt müssen wir der Bridge eine IP-Adresse zuweisen, das wird die IP-Adresse unseres Internet-Gateways:

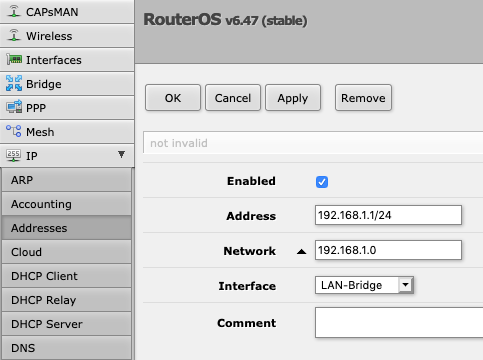

IP -> Addresses -> Add new

- Address: 192.168.1.1/24

- Interface: LAN-Bridge

CLI:

/ip address add address=192.168.1.1/24 interface=LAN-Bridge network=192.168.1.0Damit der Internetzugang funktioniert, müssen wir noch NAT aktivieren:

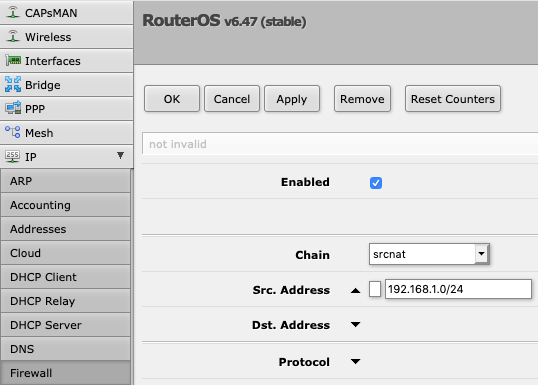

IP -> Firewall -> NAT -> Add new:

- Chain: srcnat

- Src. Address: 192.168.1.0/24

- Action: masquerade

CLI:

/ip firewall nat add action=masquerade chain=srcnat src-address=192.168.1.0/247. DHCP-Server einrichten

Damit wir den Clients nicht manuell statische IP's vergeben müssen, machen wir noch einen DHCP Server im LAN.Dazu gibt es einen Wizard dem man folgen kann wenn man auf "DHCP Setup" klickt:

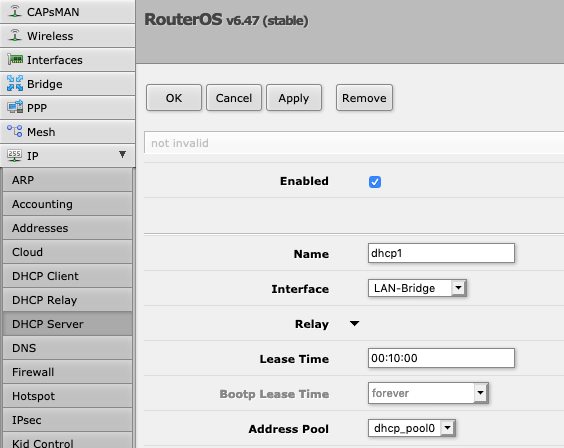

IP -> DHCP Server -> DHCP Setup:

- DHCP Server Interface: LAN-Bridge

- DHCP Address Space: 192.168.1.0/24

- Gateway for DHCP Network: 192.168.1.1

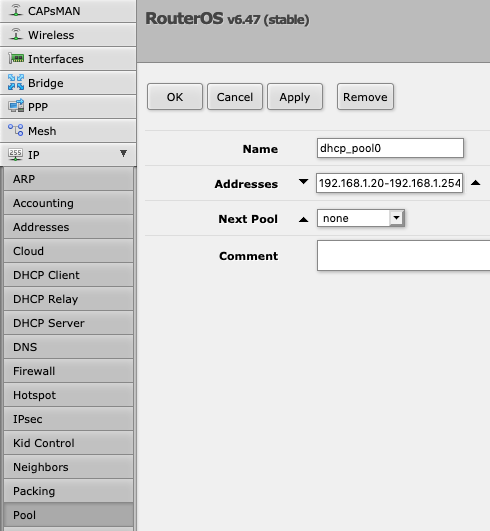

- Addresses to give out: 192.168.1.20-192.168.1.254 (so haben wir noch statische Möglichkeiten für Drucker, NAS etc. von 192.168.1.[2-19])

- DNS Servers: Hier sind automatisch die über DHCP bezogenen SolNet DNS drin, können aber manuell angepasst/erweitert werden.

- Lease-Time: Lassen wir mal default

Bei Abschluss wird automatisch der DHCP-Server und ein Adress-Pool Objekt namens dhcp_pool0 erstellt welches unter "IP -> Pool" ersichtlich und anpassbar ist.

Und hier der erstellte DHCP-Server:

Im CLI würde das so gehen:

/ip pool add name=dhcp_pool0 ranges=192.168.1.20-192.168.1.254/ip dhcp-server add address-pool=dhcp_pool0 disabled=no interface=LAN-Bridge name=dhcp1

/ip dhcp-server network add address=192.168.1.0/24 gateway=192.168.1.1Nun können wir uns z.B. am Port eth1 anschliessen, erhalten eine IP-Adresse und den Zugang ins Internet.

8. Firewall einrichten

Damit kein unbefugter Zugriff auf den Router gemacht werden kann, ist es ein Muss die Firewall zu aktivieren/konfigurieren.Wir blocken einfach alles aus dem WAN ausser established/related damit der Router selbst auch noch update-checks machen kann.

Übersichtshalber verzichten wir hier auf Screenshots. Hier die Anpassungen der neuen Regeln:

Zuerst eine Regel erstellen mit accept:

IP -> Firewall -> Add New:

- Chain: input

- Connection State: established, related

- Action: accept

Alle anderen Verbindungsversuche auf das VLAN10 droppen wir:

IP -> Firewall -> Add New:

- Chain: input

- Src. Address = 0.0.0.0/0

- In. Interface: WAN-VLAN10

- Action: drop

Im CLI geht das einfacher:

/ip firewall filter

add action=accept chain=input comment="Accept established and related connections" connection-state=established,related

add action=drop chain=input comment="Drop everything other" in-interface=WAN-VLAN10 src-address=0.0.0.0/09. NTP Synchronisierung aktivieren

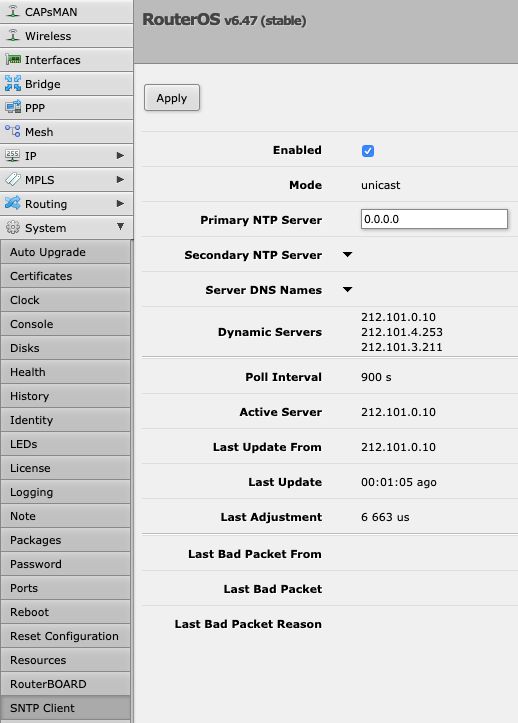

Nun noch die SNTP Synchronisierung einschalten damit die Uhrzeit aktuell bleibt:Die NTP Server werden via DHCP übergeben und müssen nicht konfiguriert werden.

System -> SNTP Client -> Enabled

CLI:

/system ntp client set enabled=yes10. Backup

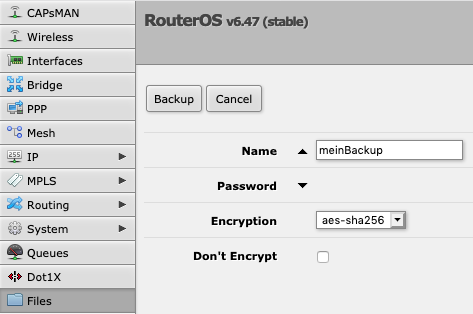

Sobald die Konfiguration abgeschlossen ist und funktioniert, empfehlen wir ein Backup zu erstellen:Files -> Backup

Sobald die Datei erstellt ist, kann sie unter "Files" heruntergeladen werden.

CLI:

/system backup save11. Restore

Um das Backup zurück zu spielen, dieses einfach wieder unter "Files" hochladen, anklicken und Restore wählen.VORSICHT: Das Backup ist nicht gedacht um die Konfiguration auf einen anderen MikroTik Router zu übertragen!

12. Restore Beispiel-Konfiguration

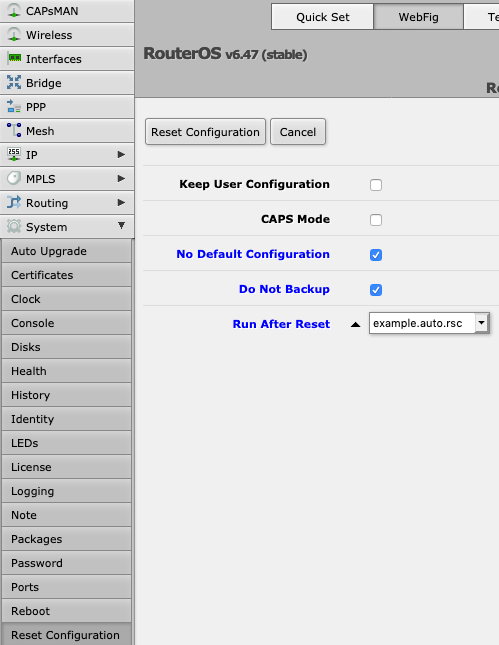

ACHTUNG: Wenn Sie wie hier beschrieben vorgehen, werden ALLE Einstellungen gelöscht und das Beispielskript installiert.- Die IP-Adresse lautet danach 192.168.1.1 auf einem der ETH1-7 Ports

- Username: admin

- Passwort: kein Passwort

Zum Restoren der hier beschriebenen Beispiel-Konfiguration, die Beispieldatei mit der Upload-Funktion nach "Files" kopieren.

Sie können den Inhalt der Datei mit einem Texteditor einsehen und wenn Sie wollen, die Befehle auch manuell im CLI einfügen.

Danach System -> Reset Configuration

- No default configuration setzen

- Do not backup setzen

- Run after reset: example.auto.rsc

CLI:

/system reset-configuration no-defaults=yes skip-backup=yes run-after-reset=example.auto.rscDer Router startet nun neu und appliziert die Konfiguration. Vergessen Sie nicht danach unbedingt ein Passwort zu setzen!

13. IPv6 Konfiguration

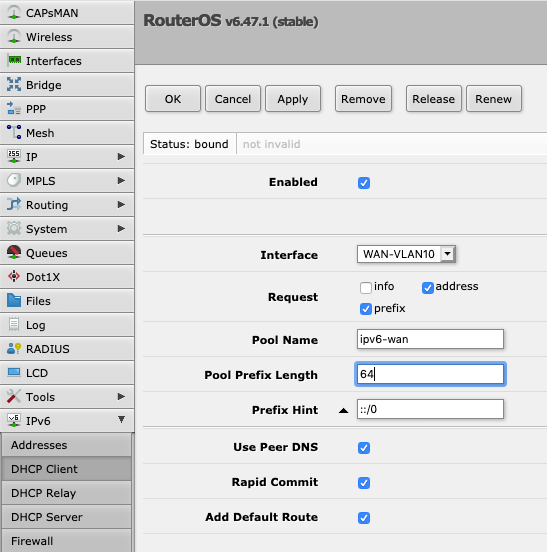

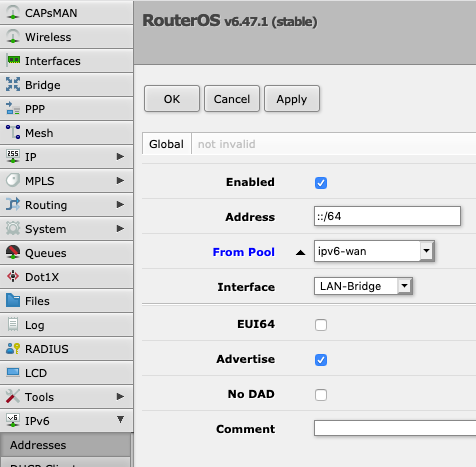

Will man zusätzlich IPv6 aktivieren, so müssen folgende zusätzliche Schritte vorgenommen werden:1. DHCPv6 Client einrichten:

CLI:

/ipv6 dhcp-client add add-default-route=yes interface=WAN-VLAN10 pool-name=ipv6-wan request=address,prefix2. IPv6 Adresse zuweisen:

CLI:

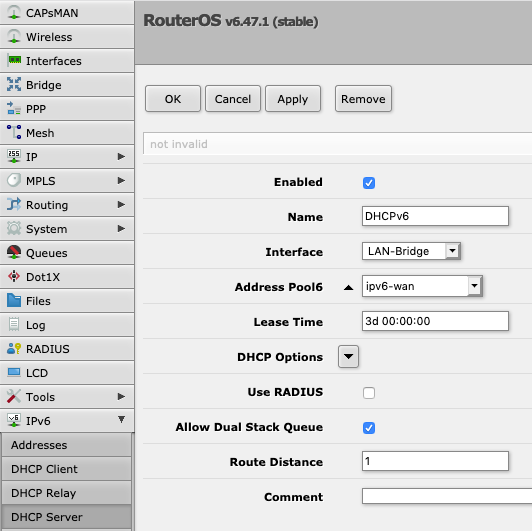

/ipv6 address add from-pool=ipv6-wan interface=LAN-Bridge3. DHCPv6 Server einrichten wenn man die IP's nicht von Hand vergeben will:

CLI:

/ipv6 dhcp-server add address-pool=ipv6-wan interface=LAN-Bridge name=DHCPv64. Natürlich die Firewall entsprechend konfigurieren. Hier wieder ein Beispiel damit alles geblockt wird und DHCP funktioniert:

/ipv6 firewall filter

add action=accept chain=input comment=Established/Related connection-state=established,related

add action=accept chain=input comment="IPv6 Neighbor Solicitation" log=yes protocol=icmpv6

add action=accept chain=input comment=DHCPv6 dst-port=546 log=yes protocol=udp

add action=drop chain=input in-interface=WAN-VLAN10 log=yes src-address=::/0